MD-Blog_Server/Network

インフラをコード化!

CloudFormationとTerraformを使ってEC2をデプロイしてみた

皆様こんにちは!

MDのバックエンドとインフラを担当しておりますMSMと申します。

最近はSAAを取得するためにAWSの学習に勤しんでおります。

何としても1回で合格したいですね。

そこで今回選んだテーマは、自身の知識整理も兼ねてAWSにも深く関わりのある

「Infrastructure as Code(IaC)」です。

Infrastructure as Code(IaC)

IaCとは、簡単に言うとAWSやGCP, Azureなどのクラウドサービスのリソースを、コード化し、管理できるようにすることです。

従来の方法では、サーバやネットワークの設定を全てコンソールから手動で行うことが多かったと思います。

しかし、インフラ構成が複雑化した場合や長く放置されていた場合に、稼働中のリソースをコンソールから1つずつ把握・管理するのは大変な作業になります。

そこで、そのインフラ構成図をコードとして作成・管理することで、インフラの構成に変更があった場合や、インフラ構成そのものを把握したいときに、簡単に管理・把握することができます。

そして最大の特徴は、テンプレートのコードを元に複数のクラウドリソースをまとめて自動デプロイすることができるという点です。

今回は、以下に説明する2つの代表的なIaCサービスで、同じインフラ構成のテンプレートを作成し、デプロイしたEC2からHello Worldしてみたいと思います。

AWS CloudFormation

- AWSの公式IaCサービス。jsonまたはyaml形式のファイルで記述する。

- テンプレートを作成し、コンソール画面またはAWS CLIからリソースのデプロイが可能。

- GCPやAzureといった他社のクラウドサービスのリソースには対応していない。

HashiCorp Terraform

- HashiCorp社が提供するIaCサービス。

- tfファイルという独自の拡張子を使用している。

- Go言語によって開発されている

- マルチベンダー対応

準備

以下のツールをそれぞれお使いのPCにインストールしてください。

インストール手順の解説は本記事では省略します。

- AWS CLI

インストール方法はこちら - terraform CLI

インストール方法はこちら

コードからのデプロイ

それでは、実際に二つのツールを使ってそれぞれデプロイしてみましょう。

Cloudformationによるデプロイ

まずはCloudFormationのテンプレートを作成して、デプロイしてみましょう。

CloudFormationのテンプレートファイルは yaml または json が選択できますが、僕個人としては読みやすいyamlファイルの方で作成します。

- cloudformation.yaml

---

Parameters:

Ec2ImageId:

Type: AWS::SSM::Parameter::Value

Default: /aws/service/ami-amazon-linux-latest/amzn2-ami-hvm-x86_64-gp2

Resources:

CFEC2:

Type: AWS::EC2::Instance

Properties:

AvailabilityZone: ap-northeast-1a

ImageId: !Ref Ec2ImageId

InstanceType: t2.micro

Tags:

- Key: Name

Value: instance_from_cf

SecurityGroups:

- !Ref CFSecurityGroup

UserData:

Fn::Base64: |

#!/bin/bash

yum update -y

yum install -y httpd.x86_64

systemctl start httpd.service

systemctl enable httpd.service

echo "Hello World from CF" > /var/www/html/index.html

# our EC2 security group

CFSecurityGroup:

Type: AWS::EC2::SecurityGroup

Properties:

GroupDescription: security group for CluodFormation

Tags:

- Key: Name

Value: "sg_for_cf"

SecurityGroupIngress:

- CidrIp: 0.0.0.0/0

FromPort: 22

IpProtocol: tcp

ToPort: 22

- CidrIp: 0.0.0.0/0

FromPort: '80'

IpProtocol: tcp

ToPort: '80'

作成したCFテンプレートはAWS CLIを使用して、以下のコマンドでデプロイすることができます。

コマンドの実行はCFのテンプレートファイルがあるディレクトリを指定して実行します。

引数profileに指定するユーザは適宜変更してください。

aws --profile terraform cloudformation deploy --template cf.yaml --stack-name ec2-from-cf

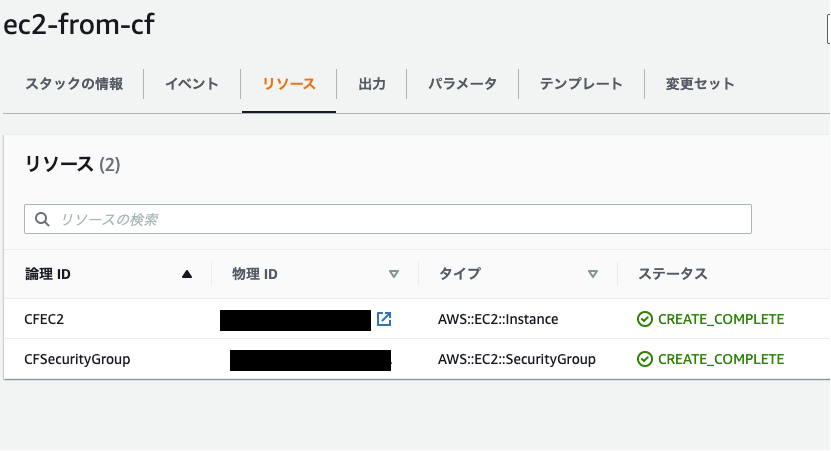

CFでデプロイした場合はコンソールにスタックとして登録され、作成されたリソースが一覧として確認することができます。

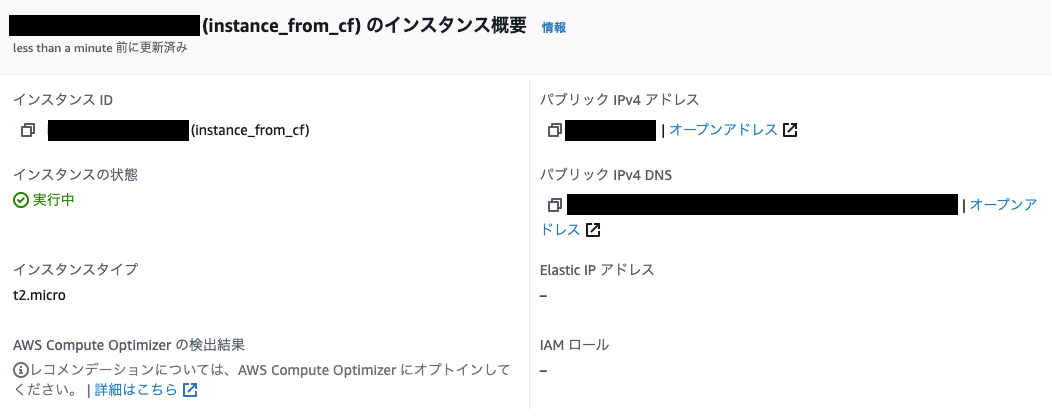

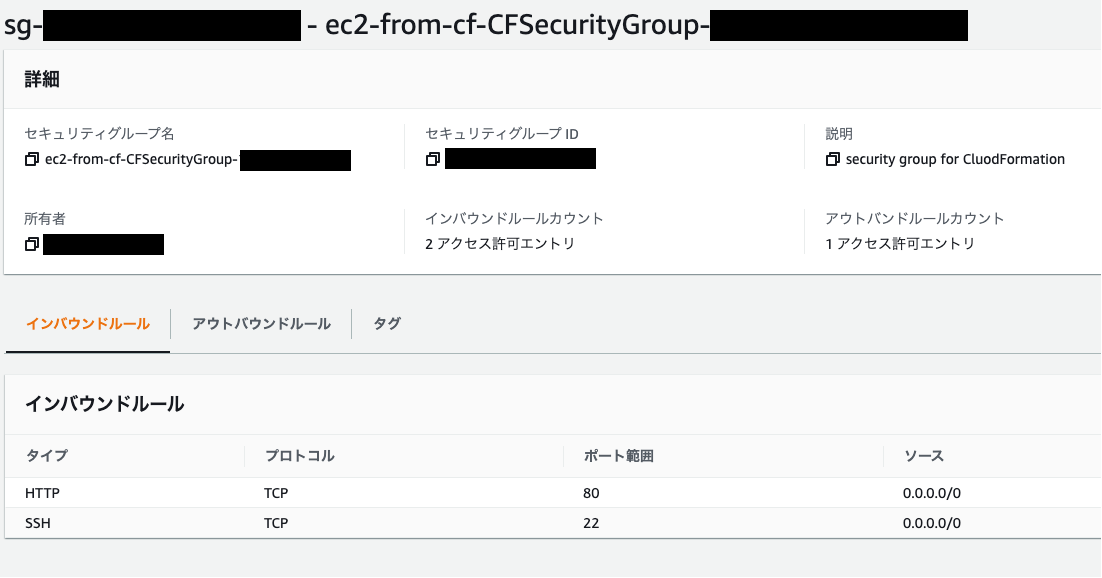

デプロイに成功すると、指定した内容のEC2とSGが作成されます。

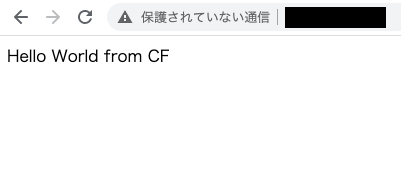

EC2のパブリックIPを開くとhtmlファイルを確認することができます。

作成したリソースは以下のコマンドで削除しましょう。

aws --profile terraform cloudformation delete-stack --stack-name ec2-from-cf

Terraformによるデプロイ

Terraformは以下のディレクトリ構成で構築します。

root_dir ├── main.tf ├── terraform.tfvars └── versions.tf

Terraformはバージョンによって仕様が異なる部分があるので、インストールしているterraformのバージョンに合わせて要求バージョンを指定します。

- versions.tf

terraform {

required_version = ">= 0.14"

}

AWSのアカウントにアクセスするためのユーザの鍵情報は terraform.tfvars に記述しましょう。

- terraform.tfvars

ACCESS_KEY = "XXXXXXXXXXXXXXX" SECRET_KEY = "YYYYYYYYYYYYYYY"

- main.tf

provider "aws" {

access_key = var.ACCESS_KEY

secret_key = var.SECRET_KEY

region = "ap-northeast-1"

}

variable "ACCESS_KEY" {

type = string

}

variable "SECRET_KEY" {

type = string

}

data aws_ssm_parameter amzn2_ami {

name = "/aws/service/ami-amazon-linux-latest/amzn2-ami-hvm-x86_64-gp2"

}

resource "aws_instance" "myinstance" {

ami = data.aws_ssm_parameter.amzn2_ami.value

instance_type = "t2.micro"

vpc_security_group_ids = [aws_security_group.tf-sg.id]

user_data = <<-EOF

#!/bin/bash

yum update -y

yum install -y httpd.x86_64

systemctl start httpd.service

systemctl enable httpd.service

echo "Hello World from TF" > /var/www/html/index.html

EOF

tags = {

Name = "instance_from_terraforms"

}

}

resource "aws_security_group" "tf-sg" {

name = "sg_for_tf"

description = "security group for Terraform"

ingress {

from_port = 22

to_port = 22

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

ingress {

from_port = 80

to_port = 80

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

}

ファイルの準備ができたら以下のコマンドを実行していきます。

terraform init terraform apply

applyを実行すると、以下の質問が出るので yes を回答します。

Do you want to perform these actions? Terraform will perform the actions described above. Only 'yes' will be accepted to approve. Enter a value: yes

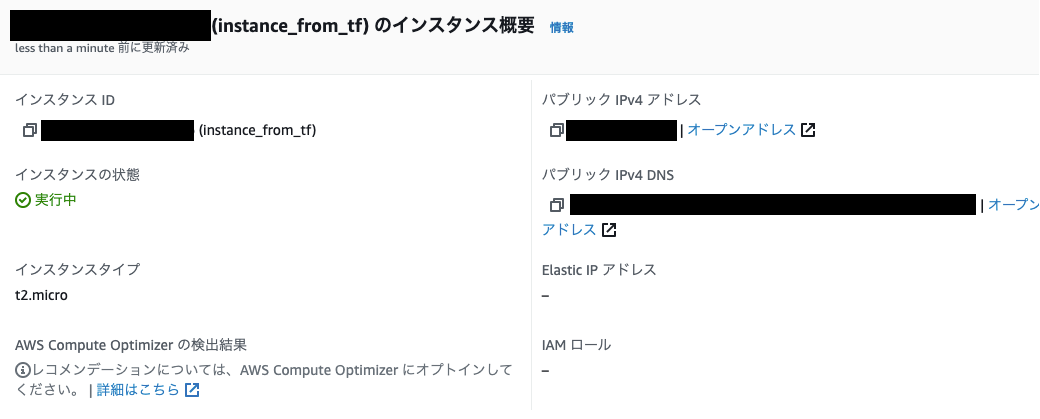

CFと同様に指定したEC2インスタンス・SGの確認ができました。

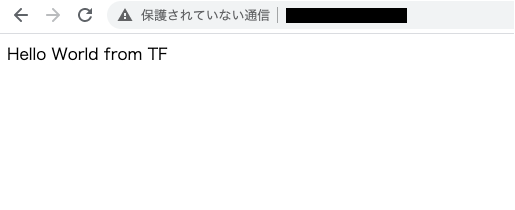

こちらも同様にIPへアクセスすると、htmlページの確認ができました。

作成したリソースの後始末は、以下のコマンドを実行します。

テンプレートから作成した全てのリソースを削除します.

terraform destroy

削除確認の質問が出るので、yesを回答します。

Do you really want to destroy all resources? Terraform will destroy all your managed infrastructure, as shown above. There is no undo. Only 'yes' will be accepted to confirm. Enter a value: yes

それぞれの長所・短所(個人的な感想)

CloudFormation

長所

- AWS のコンソールからもデプロイが可能

- AWS CLIが使えればそのままCLIからの実行が可能

- デプロイ中のプロセスがコンソールで確認できる

- テンプレートで作成したリソースは単体で削除できないので、誤った削除を防ぐことができる

短所

- 使用できるクラウドベンダーがAWSのみ

- yamlでも少しファイルの見通しが悪く感じる

Terraform

長所

- コードの見通しが良い

- 実行環境の構築が簡単

- 様々なベンダーに対応(AWS, GCP, Azure, etc...)

短所

- Terraformで作成したリソースの進捗状況がコンソールで確認できない

- バージョンごとの仕様変更が大きい

- コンソールからリソースを消せてしまうので、ローカルのtfファイルの内容と矛盾する可能性がある

終わりに

いかがだったでしょうか?

インフラをコード化することで、リソースの設定やリソース同士の繋がりが明確になりますね。

実務でのインフラ管理だけでなく、

- SAAなどの資格をとるときにハンズオン形式に学習したものをコード化する

- 実験的に色々なインフラ構成を試したい

といったような使い方もできるのではないでしょうか。

それでは今回はこの辺で!

Happy Coding!

参考記事:

- Recent Entries

-

- 配信・収録・バーチャルプロダクションまで。 「MONSTERSTUDIO乃木坂」の活用方法を紹介

- チームリーダーとして、バラバラな強みをひとつのチームにするということ

- 【18年目の挑戦】MONSTER DIVE 2026 KICK-OFF!

- 「課題を解く力」で世の中を動かす--WEBプロダクション事業部2026年の決意

- 2025年17期を振り返って。さらなる高みを目指す18期への決意

- Webデザイナー、急にYouTuberデビュー

- PowerCMS Xで、 ブロックエディタ(コンポーネントブロック プラグイン)を使いやすくカスタムする。

- 「想像力」と「判断力」:都内イベントの現場で気づいた、即応性が求められる仕事の醍醐味

- 『AI時代のSEO品質チェック』 WEBディレクターが押さえるべき最新基準

- よいモノづくりは働く仲間づくりから始まる。 その"採用の裏側"の話。

- MD EVENT REPORT

-

- よりよいモノづくりは、よい仲間づくりから 「チームアクティビティ支援制度」2025年活動報告!

- MDの新年はここから。毎年恒例の新年のご祈祷と集合写真

- 2024年もMONSTER DIVE社内勉強会を大公開!

- 社員旅行の計画は「コンセプト」と「事前準備」が重要! 幹事さん必見! MONSTER DIVEの社内イベント事例

- 5年ぶりの開催! MONSTER DIVE社員旅行2024 "Build Our Team"!

- よいモノづくりは、よい仲間づくりから 「チームアクティビティ支援制度」2023年活動報告!

- 2023年のMONSTER DIVE勉強会を大公開!

- リフレッシュ休暇の過ごし方

- 勤続10周年リフレッシュ25連休で、思考をコンマリしたりタイに行った話。

- 俺たちのフジロック2022(初心者だらけの富士山登山)

- What's Hot?

-

- 柔軟に対応できるフロントエンド開発環境を構築する 2022

- 楽しくチームビルディング! 職場でおすすめのボードゲームを厳選紹介

- ライブ配信の現場で大活躍! 「プロンプター」とは?

- 名作ゲームに学べ! 伝わるUI/UXデザインのススメ

- 映像/動画ビギナーに捧げる。画面サイズの基本と名称。

- [2020最新版] Retinaでもボケない、綺麗なfaviconの作り方

- ビット(bit), バイト(Byte), パケット。ついでにbps。 〜後編「で、ビットとバイトって何が違うの?」〜

- 有名企業やブランドロゴに使われているフォントについて調べてみる。

- 算数ドリル ... 2点間の距離と角度

- 画面フロー/システムフローを考えよう!

- タグリスト

-

- #Webデザイン

- #JavaScript

- #MONSTER DIVE

- #ライブ配信

- #映像制作

- #Movable Type

- #CMS

- #ワークスタイル

- #MONSTER STUDIO

- #Webプロモーション

- #Web開発

- #Webディレクターのノウハウ

- #アプリ

- #Creators Lab まとめ

- #MTタグを極める

- #MD社内イベント

- #効率化

- #Webクリエイティブ

- #CSS

- #撮影

- #Webディレクション

- #プランニング

- #コーディング

- #ストリーミング配信

- #オーサリング

- #クレバー藤原

- #スマートフォン

- #早朝がいちばん捗るヒト

- #PowerCMS

- #WEBサービス

- #グラフィックデザイン

- #ライブ中継

- #人事

- #サマンサ先生

- #AI

- #Android

- #Webメディア

- #まとめ

- #ディレクション

- #HTML5

- #iPhone

- #プログラミング

- #新入社員

- #iOS

- #jquery

- #RIDE HI

- #UI/UXデザイン

- #アニメーション

- #プラグイン

- #Adobe